����ۑ茤����

2017�N�x���Ɛ��@���䌤�����@���R�@��

�t�@�W���O�c�[���̍\���I���

A

Structural Analysis of Fuzzing Tools

�����T�v

�@�u�t�@�W���O�v�Ƃ����Ǝ㐫������@�ɒ��ڂ��A�p�P�b�g��ΏۂƂ����t�@�W���O�c�[���̍\���𗝉�����ƂƂ��ɁA���ݎg�p����Ă���t�@�W���O�c�[��3��ɑ��āA���ꂼ��̃c�[���̍\���P�ʂŃt�@�W���O�c�[���̋@�\��r�����{���܂����B

�t�@�W���O�Ƃ�

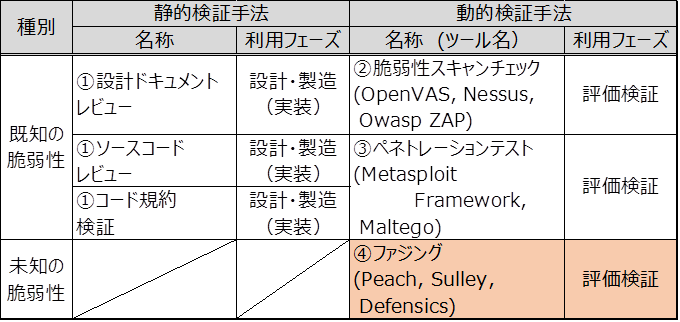

�@�t�@�W���O�Ƃ́A�Ǝ㐫������@�̂����̈�ł��B�Ǝ㐫������@�́A���ݗl�X�Ȏ�ʂ����݂��Ă��܂��B��ʎВc�@�l

�d�v�����@��A�g�Z�L�����e�B���c��iCCDS�j�́A�����̐Ǝ㐫������@��ÓI�ɍs�����̂Ɠ��I�ɍs�����̂ɕ��ނ�����A���ꂼ��̎�@���ǂ̂悤�ȐƎ㐫�̌��o�Ɍ����Ă��邩���ꗗ�ɂ��Ă��܂��B

��}�́ACCDS�̕\�����Ƃɍ쐬�������̂ł����A�t�@�W���O�͓��I���؎�@�̂����A�Ǝ㐫�X�L�����`�F�b�N��y�l�g���[�V�����e�X�g�ƈ���āA�B��A���m�̐Ǝ㐫�̌��o���ł���ƕ]�����Ă��܂��B

�@�܂��A����@��̃Z�L�����e�B�ۏɊւ���F�ؐ��x�iEDSA�F�j�̒��ł́A�\�t�g�E�F�A�J���Z�L�����e�B�]���̗v�����ڂ̂ЂƂƂ��ăt�@�W���O���������Ă��܂��B���̂��Ƃ�����A�t�@�W���O�͑��̎�@�ɑւ��邱�Ƃ̂ł��Ȃ��A���ɏd�v�ȐƎ㐫������@�ł���ƌ����܂��B

�@����ł̓t�@�W���O�Ƃ͂ǂ̂悤�Ȍ�����@�Ȃ̂ł��傤���B���}�̓t�@�W���O�̗�Ƃ��Ă悭���グ����HTTP�̃t�@�W���O�����{������ł��B�Ԙg�̕����ɂ́AGET���X�|���X�̌�ɃA���t�@�x�b�g�啶����A�������M����Ă��邱�Ƃ��킩��܂��B����͂����Ƃ��ȒP�ȃt�@�W���O�̗�ŁA�{�����M���ׂ��u/�v�̕������A���t�@�x�b�g��A�ɒu�������đ��M���Ă�����̂ŁA���Ɍ����Ώۂł���web�T�[�o����URI���������ɃI�[�o�[�t���[�̐Ǝ㐫������ꍇ�A���̃f�[�^�𑗐M���邱�Ƃɂ���āA�T�[�o���G���[���������܂��s�����A�t���[�Y������_�E�������肵�Ă��܂��킯�ł��B

���̃t�@�W���O�Ƃ�����@�́A�Ώۂ̃v���g�R����C�����ɂ���ėl�X�Ȏ�ނ�����܂����A����̒����ł́A�v���g�R����ΏۂƂ����t�@�W���O�c�[���ɒ��ڂ��A�������s���܂����B

���������t�@�W���O�c�[��

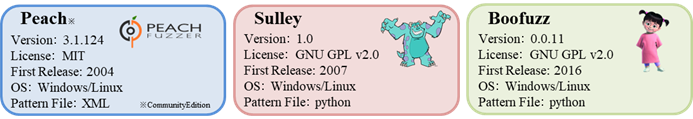

���������t�@�W���O�c�[���́A�ȑO����g�p����Ă���Peach, Sulley�ƁA2016�N�Ƀ����[�X���ꂽBoofuzz�Ƃ����t�@�W���O�c�[���ł��B

�t�@�W���O�̍\��

�����̃t�@�W���O�c�[���́A

�@ �f�f�p�^�[���t�@�C��

�A �t�@�W���O�G���W���i�t�@�W���O�c�[���j

�B �t�@�Y�f�[�^

���ꂼ��̍\���ɕ����邱�Ƃ��ł��܂��B

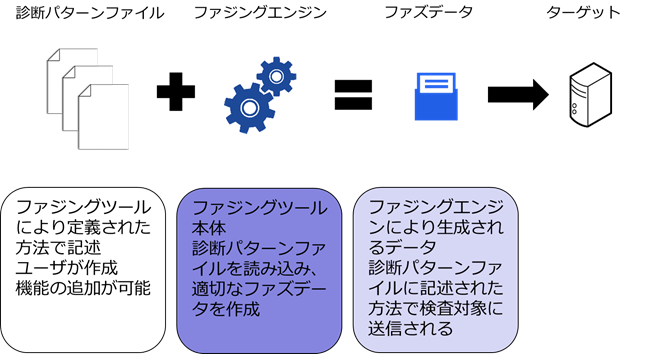

�t�@�W���O�̎��O�����Ƃ��āA�^�[�Q�b�g�����߁A�ǂ̂悤�Ƀt�@�W���O���s���������߂�K�v������܂��B

�t�@�W���O�̍\�z�����܂�����A�g�p����t�@�W���O�c�[������`������@�ŁA���[�U���f�f�p�^�[���t�@�C�����쐬���܂��B�i�@�j�f�f�p�^�[���t�@�C���ɂ́A�^�[�Q�b�g��IP�A�h���X��M����p�P�b�g�́u�ǂ��v�Ƀt�@�Y�f�[�^�ߍ��ނ����̃��[�����L�q����K�v������܂��B

���ɁA�쐬�����f�f�p�^�[���t�@�C�����t�@�W���O�G���W���ɗ^���܂��i�A�j�������邱�ƂŁA�t�@�W���O�G���W���͓����̐����@����t�@�Y�f�[�^�����i�B�j�A�����Ώۂɑ���t�������ʁA�Ώۂ��ǂ̂悤�ȓ���������̂������邱�Ƃ��ł��܂��B

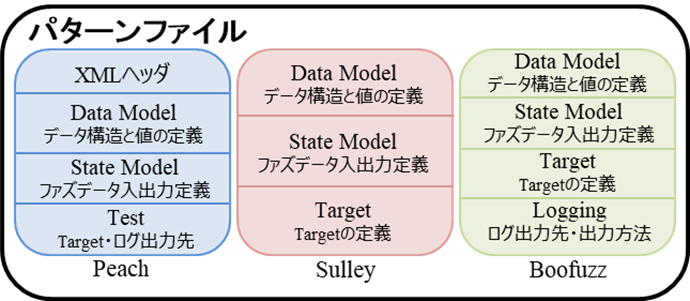

�f�f�p�^�[���t�@�C����r

�e�c�[���Ɏg�p����f�f�p�^�[���t�@�C���͏�}�̂悤�ɂȂ��Ă���A���̍\���͔��Ɏ��ʂ��Ă��邱�Ƃ��킩��܂��B

�^�[�Q�b�g�ɑ��ăt�@�W���O������Ɖ��肵���ꍇ�A�܂��́AIP�A�h���X��|�[�g�ԍ����A�^�[�Q�b�g�����Ȃ̂����`����Ƃ��납��n�߂܂��B�����Test�v�f��Target �v�f�ƌĂ��Ƃ���ŋL�q���܂��B

����State Model�v�f�ł́A�t�@�Y�f�[�^�̓��o�͂̒�`���s���܂��B�����ł́A�Ⴆ���[�U������͂��遨�p�X���[�h����͂��遨�R�}���h����͂��铙�̃^�[�Q�b�g�̏�ԑJ�ڂ��L�q���܂��B

Data Model�v�f�ł́A�쐬����p�P�b�g�̂ǂ̕����Ƀt�@�Y�f�[�^�ߍ��ނ��Ƃ��������[�����L�q���܂��B��L�̗�ł�����[�U����p�X���[�h�͕ύX�����A�R�}���h�̌�ɑ��M��������Ƀt�@�Y�f�[�^�ߍ��ށA���ł��B

���̑��̑傫�ȈႢ�́A�p�^�[���t�@�C�����L�q���錾��̈Ⴂ�ł��BPeach��XML�ŋL�q����̂ɑ��ASulley��Boofuzz��python�ŋL�q����K�v������܂��B

���ۂɐf�f�p�^�[���t�@�C�����쐬���Ă킩�������ꂼ��̃p�^�[���t�@�C���̈Ⴂ�́A��ɂ��̌��ꂪ�����ŁASulley��Boofuzz�͕����̃R�}���h�ɑ��ē��l�̃t�@�Y�f�[�^�𑗐M���铙�̃T�u���[�`���Ăяo���ɏ_��ɑΉ����Ă���A�L�q�����Ȃ��čςނƂ��������b�g������܂��B

�t�@�W���O�G���W����r

�f�f�p�^�[���t�@�C���́A�ǂ��Ƀt�@�Y�f�[�^�ߍ��݁A�ǂ��ɑ��M���邩�Ƃ����悤�ȃ��[�����L�q����Ă��܂����A�t�@�Y�f�[�^���ǂ̂悤�ɍ쐬���邩�Ƃ������[���͂���܂���B���̃t�@�W���O�G���W���͂��ꂼ��̃c�[���ɓ�������Ă���A�Ǝ��̃A���S���Y���Ńt�@�Y�f�[�^�����Ă��邱�Ƃ��킩��܂����B

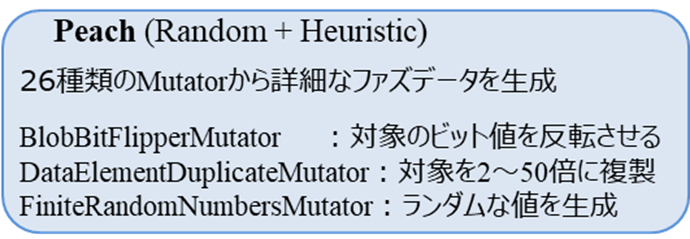

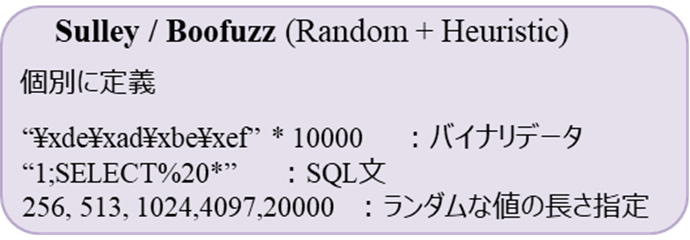

Peach��26��ނ�Mutator�ƌĂ�鐶���@���g�p���Č��̒l��ω������t�@�Y�f�[�^�����܂��B�Ⴆ�A�Ώۂ̃r�b�g�l�����P�ʂŔ��]��������A�Ώۂ̕���������A�傫�ȕ�����ɂ�����̂����݂��Ă��܂��B�܂��APeach�̓t�@�W���O�J�n����seed�l��t�^���ăe�X�g���܂����A����seed�l��ǂݍ��݁A�����_���Ȓl��������@��������܂��B

�@�܂�����seed�l�͔��ɕ֗��ŁA�^�[�Q�b�g�ɍēx�t�@�W���O���s���ۂɓ��l��seed�l��^���邱�ƂŁA���l�̃t�@�Y�f�[�^�������\�ł���A�Č����̂���e�X�g���\�ƂȂ��Ă���_�������b�g�Ƃ��ċ������܂��B

����Ƃ͕ς���āASulley��Boofuzz�͂��ꂼ��̃t�@�W���O�c�[�������ʂ̃t�@�C����Python�Ń��[�����L�q����Ă��܂��BPeach�������鐶���A���S���Y���̂悤�Ȃ��͖̂����A�L�q���ꂽ���[���ɂ̂��Ƃ�l��ω������A�t�@�Y�f�[�^�����܂��B�Ⴆ�Ώ�}�̂悤�ȃo�C�i���f�[�^��SQL�����ł��B

�@�ǂ̃c�[�����A���[�U�������������t�@�Y�f�[�^�̃��[����NjL���邱�Ƃ��ł��܂����ASulley��Boofuzz�͂��ׂẴt�@�C����python�ŋL�q����Ă��邱�Ƃ���A�lj��B���ǂ��e�Ղȓ_�������b�g�Ƃ��ċ������܂��B

�t�@�Y�f�[�^��r

����܂ł̒����̌��ʁA���ꂼ��̃t�@�W���O�c�[�����g�p����f�f�p�^�[���t�@�C���̋L�q���@�ɂ��ẮA����قǍ��ق��Ȃ��������̂́A�t�@�W���O�G���W���ɑ傫�ȈႢ�����邽�߁A���������t�@�Y�f�[�^�͑傫���Ⴄ���̂ł��邱�Ƃ��킩��܂����B

�ł́A���̐��������t�@�Y�f�[�^���A�t�@�W���O���ʂɂǂ̂悤�ȈႢ��������̂��A���ۂɓ��삳���Č����܂����B

����g�p�����^�[�Q�b�g�́AFreeFloat FTP Server�i�o�[�W����1.0�j���g�p���܂����B�\�t�g�E�F�A�œ��삷��FTP�T�[�o�ł����A���łɑ����̐Ǝ㐫���������Ă���A�����T�C�g�ł̔z�z�͒��~����Ă��܂��B

����g�p�����^�[�Q�b�g�́AFreeFloat FTP Server�i�o�[�W����1.0�j���g�p���܂����B�\�t�g�E�F�A�œ��삷��FTP�T�[�o�ł����A���łɑ����̐Ǝ㐫���������Ă���A�����T�C�g�ł̔z�z�͒��~����Ă��܂��B

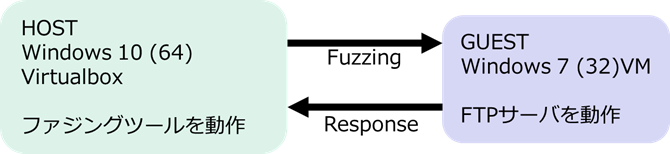

������͏�}�̒ʂ�ł��BFTP�T�[�o�͉��z����Windows�œ��삳���āA�z�X�g�}�V���Ńt�@�W���O�c�[�������ăe�X�g���s���܂����B

�쐬�����f�f�p�^�[���t�@�C���́AFTP�T�[�o�ɒʏ탍�O�C�����s������A�eFTP�R�}���h�̌�Ƀt�@�Y�f�[�^�ߍ���Ń^�[�Q�b�g�ɑ��M�����̋����ł��ꂼ��̃t�@�W���O�c�[�����r���܂����B

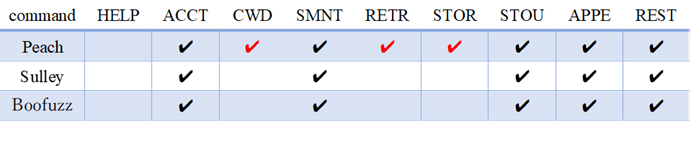

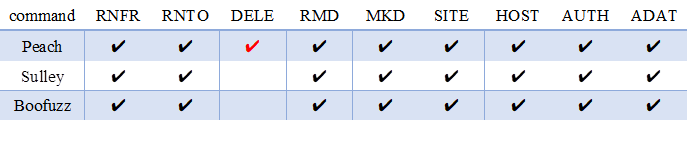

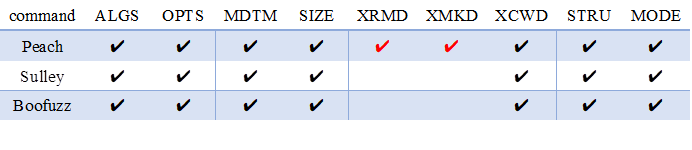

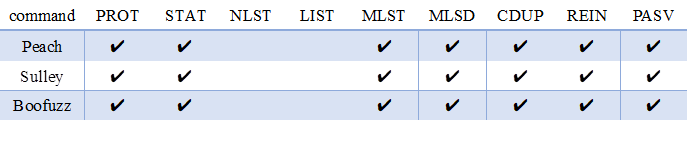

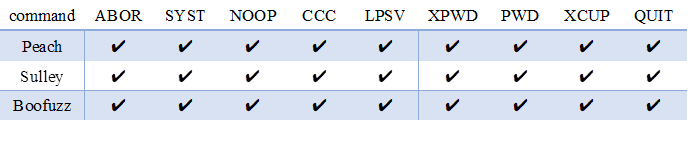

�g�p����FTP�R�}���h�́A�T�[�o�ɉ��炩�̎w�߂�^����S�T�̃R�}���h��I�����A���ꂼ��̃R�}���h���ƂɃt�@�W���O���s���܂����B

�t�@�Y�f�[�^������

�܂��͐������ꂽ�t�@�Y�f�[�^�̐����r���܂����B

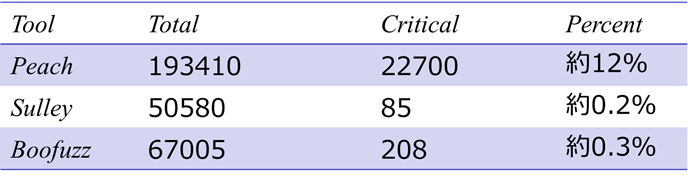

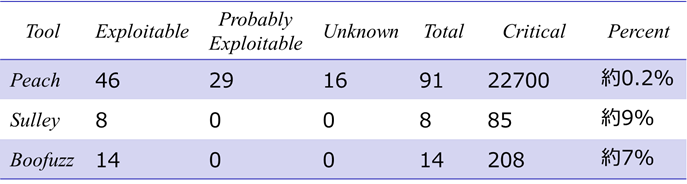

Total�����������t�@�Y�f�[�^�̑����ACritical���^�[�Q�b�g�̃T�[�o���_�E�����铙�A�t�@�W���O�c�[�����Ǝ㐫�̍U���ɐ��������Ɣ��f�����t�@�Y�f�[�^�̑����APercent�͂��̊����������Ă��܂��B

���̕\������ƁAPeach�����̃c�[���Ɣ�ׂāA���ɑ�ʂ̃t�@�Y�f�[�^�����Ă��邱�Ƃ��킩��܂��B�܂�Critical�ȃt�@�Y�f�[�^�����������̃c�[���Ɣ�r���Ĕ��ɍ������̂ƂȂ��Ă��܂����B

�Ȃ��A���s�ɗv�������Ԃł����A�쐬�����f�f�p�^�[���t�@�C���ɋL�q��delay�p�����[�^�ɂ���ĕϓ����܂����APeach�͊T�ː����ԁASulley��Boofuzz�͊T�ː����ԂŃt�@�W���O���I���邱�Ƃ��ł��܂����B

�J�e�S���C�Y

���ɃJ�e�S���C�Y�̔�r���s���܂����B

�������ꂽ�t�@�Y�f�[�^�Ɋւ��āAPeach��Exploitable,

Probably Exploitable, Unknown�ƁA���̃c�[�����ڍׂɃJ�e�S���C�Y����ďo�͂���܂��B��[�͂��ꂼ��̌��ʂ��ꗗ�\���������̂ł����ASulley ���ɋ����Đ�������ƁACritical�ȃt�@�Y�f�[�^�����v85��������A����炪8�̃J�e�S���i�Ǝ㐫�j�ɕ����ďo�͂��ꂽ�Ƃ������Ƃ�\���Ă��܂��B�܂��A��ԉE�́A�������ꂽCritical�ȃt�@�Y�f�[�^�̑����ƁA�J�e�S���C�Y���ꂽ�Ǝ㐫�̌��̊�����\���Ă��܂��B

���̕\������ƁAPeach�͖�23000����Critical�ȃt�@�Y�f�[�^�����Ă��܂����A�����͂��ׂ�46���̐Ǝ㐫�ɕ��ނ���Ă��邱�Ƃ��킩��A�s�v�ȃt�@�Y�f�[�^�����x�����M���Ă���Ƃ������Ƃ��l�����܂��B���̓_�ASulley �ABoofuzz�͏��Ȃ��t�@�Y�f�[�^�̐������ł����A�����̐Ǝ㐫�����Ă���A�Z���ԂŌ����̗ǂ��t�@�W���O���s���Ă���Ƃ������Ƃ����Ď��܂��B

�R�}���h���Ƃ̌��ʔ�r

���̕\�́A�t�@�W���O�Ɏg�p�����v45��FTP�R�}���h�ɑ���t�@�W���O���ʂ��r�������̂ŁA�`�F�b�N�����Ă��鍀�ڂ́A�Ή�����R�}���h�ɑ��ĐƎ㐫���������Ƃ�\���Ă��܂��B

���̕\������ƁAPeach��Sulley ��Boofuzz�ł����������Ǝ㐫���J�o�[���Ă���̂Ɠ����ɁASulley, Boofuzz�ł͔����ł��Ȃ������Ǝ㐫�������ł��Ă��邱�Ƃ��킩��܂��B

�܂Ƃ�

����̌����ł̓v���g�R����ΏۂƂ���t�@�W���O�c�[���ɂ��āA�f�f�p�^�[���t�@�C���A�t�@�W���O�G���W���A�t�@�Y�f�[�^�Ƃ������ꂼ��̍\���P�ʂł̔�r�E�]�����s���Ă��܂����B

���ʁASulley��Boofuzz�͒Z���Ԃő����̐Ǝ㐫�����邱�Ƃ��\�ł��邱�Ƃ��킩��܂����B�܂��APeach�̓e�X�g�ɗv���鎞�Ԃ͂ƂĂ��������̂́A�t�@�W���O�̌��ʂ͑��̃c�[���̌��ʂ����Ă���A�ԗ��I�ȃt�@�W���O���\�ł���Ƃ������Ƃ��킩��܂����B����āA�����I�ȃt�@�W���O�����{���邽�߂ɂ́A�t�@�W���O�ɂ����鎞�ԂƐ��x�ɂ���āA�t�@�W���O�c�[�����g�������邱�Ƃɂ���āA�����I�ȃt�@�W���O���\�ł���ƌ����܂��B

�������Ȃ���A����̌��́A���FTP�T�[�o�ɑ��Ă̂����s�������̂ŁA�f�f�p�^�[���t�@�C���ɂ��Ă��Ȍ��Ȃ��̂Ŕ�r���s���Ă��܂��̂ŁA�t�@�W���O�c�[���̋@�\�]������萳�m�ɍs���ɂ́A��葽���̃e�X�g���d�˂�K�v������܂��B